Cuando hablamos de riesgos informáticos o ciberriesgos tendemos a pensar en películas de Hollywood, en hackers rodeados de pantallas infiltrándose en los ordenadores de la CIA o de un gran banco para robar información secreta o millones de dólares. Es decir, pensamos que se trata de algo que afecta a instituciones públicas y grandes corporaciones.

Nada más lejos de la realidad. Los ciberriesgos afectan a cualquier usuario de un ordenador y/o de internet, sea particular o empresa, y tenga ésta el tamaño que tenga. Dado que hoy en día prácticamente no existen empresas que no utilicen la informática e internet, podemos afirmar con rotundidad que los ciberriesgos afectan a todas las empresas, sea cual sea su tamaño.

Las grandes empresas e instituciones públicas son conscientes de ello y destinan una cantidad creciente de recursos a ciberseguridad. Además, aquellas empresas que, bien por su tamaño o bien por el tipo de servicio que prestan, son consideradas como especialmente sensibles o estratégicas para la defensa, la seguridad o la economía, cuentan con apoyo de del Centro Critptológico Nacional CCN-CERT, dependiente del Centro Nacional de Inteligencia (CNI).

¿Eres consciente de los riesgos que corre tu empresa?

Todas las empresas, por muy protegidas que crean estar, son vulnerables a los ciberriesgos. En la inmensa mayoría de los casos, el desconocimiento existente en las pymes de cuáles son estos riesgos y el grado de amenaza que suponen para las operaciones e incluso la propia supervivencia de la compañía.

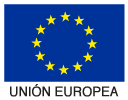

Es importante resaltar que los ciberriesgos son una amenaza creciente, que afecta a todos los ámbitos de la compañía y que deben ser tratados de forma integral y con ayuda de especialistas. Tener un programa antivirus no es, ni de lejos, estar protegido contra cualquier riesgo.

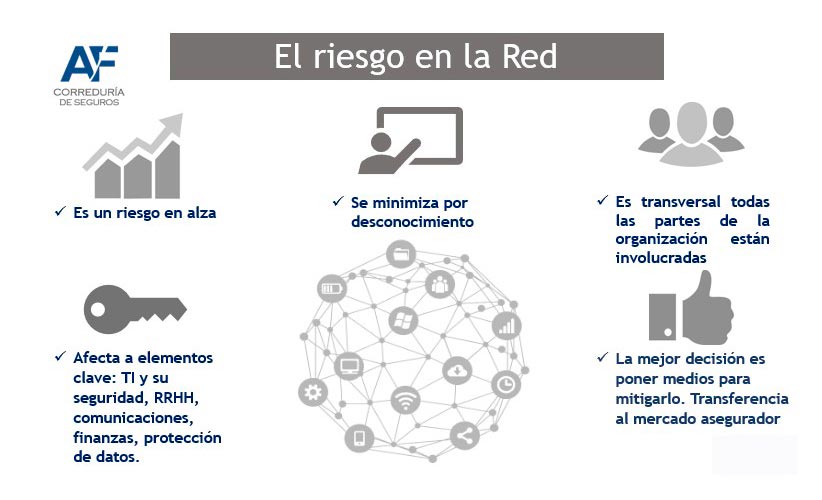

Las pymes son especialmente vulnerables, y los ciberdelincuentes lo saben. Por eso, el 70% de los ataques informáticos van dirigidos a pequeñas y medianas empresas. Un ejemplo: En 2017 el ransomware WannaCry infectó en muy poco tiempo a más de 200.000 sistemas informáticos en todo el mundo, sólo con un simple correo electrónico. Además, España es ya el tercer país del mundo por número de ataques sufridos, cifra que los expertos pronostican que seguirá creciendo.

¿Qué tipo de ciberriesgos estoy corriendo?

Veamos con más detalle a qué nos estamos refiriendo cuando hablamos de ciberriesgos: Hablaremos de dos tipos fundamentales de riesgos: Los procedentes del exterior y los que proceden de la propia empresa.

Ciberriesgos procedentes del exterior:

1. Virus informáticos. Funcionan de forma similar a los virus biológicos: Se propagan mediante archivos infectados, toman el control del ordenador afectado (en muchos casos, sin que el usuario lo sepa) y se extienden a otros ordenadores conectados con éste, tanto en la red local de la empresa como a través de internet o de la agenda de contactos vía correo electrónico. Estos virus tienen distintas finalidades:

- Destrucción de la información.

- Inutilización de los sistemas.

- Robo de información.

- Encriptación de la información, que sólo puede ser desencriptada pagando un rescate (lo que se conoce por ransomware)

- Suplantación de la identidad.

- Permitir acceso remoto al sistema a los ciberdelincuentes.

- Inundar los navegadores web con publicidad no deseada.

Existen muchos tipos distintos de virus (gusano, troyano, malware, ransomware, etc.) que se propagan por distintas vías, sin excluir los teléfonos móviles, y cada día surgen miles de virus nuevos. No todos son detectables por los programas antivirus (esto no significa que no sea necesario tener un buen antivirus), por lo que confiar en que la protección está asegurada por el mero hecho de disponer de un antivirus puede ser un error muy grave.

2. Ataques al servidor web.

Este tipo de ataques tienen por objetivo hacer “caer” la web de la empresa (con el consiguiente perjuicio económico) o bien alterar o sustituir la información que en ella se presenta, bien para afectar a la reputación de la compañía o para conseguir datos de los usuarios. Existen diferentes tipos de ataque, siendo el más conocido el “ataque de denegación de servicio” o DDoS, que consiste en enviar una cantidad enorme de solicitudes de acceso a la web desde distintos sistemas distribuidos en todo el mundo (en muchos casos, hackeados previamente usando virus u otros procedimientos) de tal modo que el servidor no puede atenderlos todos y la web deja de estar operativa mientras dure el ataque (pueden ser horas o incluso días). Además, existen otros tipos de ataque más sofisticados dirigidos contra los servidores.

3. Infiltración en sistemas y servidores

En este caso los ciberdelincuentes persiguen acceder a los sistemas de la empresa, bien para robar información o bien para alterarla o borrarla, sin ser detectados. Esto puede hacerse utilizando virus, “cookies” en páginas web o aprovechando vulnerabilidades de los sistemas operativos o las aplicaciones instaladas. Estas “puertas abiertas” permiten “colarse” en el sistema de forma inadvertida. Ese acceso no autorizado puede mantenerse indefinidamente hasta que la vulnerabilidad sea subsanada o el virus eliminado.

4. Ciberriesgos en las redes sociales

La masiva presencia de las empresas en las redes sociales ha hecho que éstas sean objeto de atención de los ciberdelincuentes. En este caso el riesgo principal es que, utilizando cualquiera de las herramientas de infiltración o toma de control ya comentadas, los intrusos puedan hackear nuestros perfiles en redes sociales con la intención de publicar contenido dañino para nuestra reputación o acceder a nuestros contactos en estas redes.

Además, podemos ser objeto de campañas de desprestigio que pretendan hundir nuestra reputación con la difusión de noticias falsas (las famosas fake news) o información privada o comprometedora sobre la propia empresa o sus directivos. Existen empresas en determinados países como Rusia o China especializadas en este tipo de campañas, generalmente usando cientos o miles de perfiles falsos en las redes sociales.

Además, las redes sociales tienen vulnerabilidades específicas. Es de destacar el reciente affaire de Cambridge Analytica que, a través de una aplicación disfrazada de encuesta, accedió a los datos personales de 80 millones de usuarios en Facebook en todo el mundo.

5. Phishing

Se trata de una técnica muy común que utiliza preferentemente el correo electrónico y las aplicaciones descargadas en teléfonos móviles. El usuario recibe un correo que, aparentemente, procede de su banco o de una empresa con la que trabaja, en la que se le avisa de un problema de seguridad, de una insolvencia, de un problema con su tarjeta… Habitualmente se le redirige a un enlace a una web que es idéntica a la de la empresa en cuestión (excepto por la URL) en la que se le pide que introduzca datos bancarios o contraseñas para solucionar el problema, cuando en realidad se está robando esa información para usos fraudulentos.

Ciberriesgos procedentes de la propia empresa

En este apartado incluimos los ciberriesgos derivados de las malas prácticas o del comportamiento inadecuado de empleados o directivos.

1. Manejo inadecuado de los datos personales.

La normativa en materia de protección de datos personales, recogida en la Ley de Protección de Datos Personales (LOPD) y en el Reglamento 2016/679 del Parlamento Europeo que entrará en vigor el próximo 25 de mayo, es muy estricta sobre cómo deben tratarse y almacenarse esos datos, además de la información que debe proporcionarse a los usuarios sobre cómo ejercer sus derechos en materia de datos personales. El incumplimiento de estos requisitos legislativos puede acarrear sanciones muy cuantiosas.

2. Incumplimiento de las normativas legales en materia de web y eCommerce.

Además de la referida LOPD, las actividades empresariales en internet están reguladas en España por la Ley de Servicios de la Sociedad de la Información (LSSI) que especifica los requisitos legales y la información que se debe suministrar en el aviso legal y condiciones de uso de cualquier web domiciliada en territorio español o destinada a nuestro mercado. Debe prestarse especial atención a recabar el consentimiento explícito del usuario para el tratamiento de sus datos y, separadamente, para el envío de información comercial, así como los términos legales de uso en materia de eCommerce (información de gastos de envío, devolución de productos, etc.).

3. Descarga o uso de datos sensibles en ordenadores personales.

Es muy frecuente, especialmente en el caso de directivos, que sus ordenadores portátiles o personales contengan información sensible sobre la empresa almacenada en sus discos duros. Un ordenador personal es, en general, mucho más vulnerable que uno corporativo, por lo que esta práctica debe evitarse y, si esto no es posible, deben tomarse las medidas de seguridad adecuadas para que dicho ordenador no esté en riesgo.

4. Uso inadecuado de los ordenadores conectados a la red de la empresa.

Es muy común que directivos y empleados utilicen ordenadores de la empresa para consultar su correo personal o acceder a webs y redes sociales por motivos no relacionados con la empresa. Esta es una de las mayores y más comunes vulnerabilidades, por lo que deben tomarse medidas de protección adicionales para evitar la descarga de archivos no autorizados o el acceso a webs potencialmente dañinas para la empresa.

5. Manejo inadecuado de las redes sociales.

En muchos casos, las empresas no prestan la debida atención a su presencia en las redes sociales, dejando que ésta sea gestionada por personas con poca o nula formación al respecto. Hay miles de ejemplos de crisis de reputación provocados por este motivo. Las personas que estén gestionando cualquiera de las redes sociales de una empresa deben disponer de formación suficiente, su actividad debe estar monitorizada y deben saber gestionar una crisis de reputación, para lo que es necesario dotarse de planes de contingencia.

6. Uso indebido del correo electrónico.

Las cuentas de correo corporativo nunca deben usarse para cuestiones personales, dado que pueden ser una puerta de acceso de virus y malware que, como mínimo, pueden causar ralentización de los sistemas, si no males mayores como los ya expuestos. Sin embargo, es muy común que muchos empleados de empresas proporcionen su dirección de correo corporativo para la realización de todo tipo de gestiones, compras, suscripciones, etc., algo que debe ser evitado y controlado de forma estricta.

7. Manejo inadecuado de los documentos físicos o las contraseñas de acceso.

La basura o la papelera son una valiosísima fuente de información para los amigos de lo ajeno, por lo que todos los documentos impresos o escritos que contengan información sobre la empresa deben ser destruidos de forma irrecuperable antes de ser desechados. Lo mismo sucede con la política de contraseñas de acceso: de poco sirve tener un gran sistema de seguridad si las contraseñas de acceso están escritas en un post-it, guardadas en un cajón o no se cambian con regularidad.

8. Robo de información por empleados o directivos.

A veces sólo es necesario un empleado descontento y un simple pendrive para crear un problema mayúsculo a la empresa. Por eso la mayoría de los sistemas modernos en las empresas están basados en web y tienen diferentes niveles de acceso, de manera que cada persona solo ve lo que está autorizado a ver por su trabajo. Aún así, este es uno de los ciberriesgos más comunes y también más difíciles de detectar.

Aunque existen otros ciberriesgos, hemos expuesto aquí los principales que pueden afectar a una pequeña o mediana empresa.

Dicho esto, debemos partir de la base de que el riesgo cero no existe. Por tanto, es necesario poner la gestión de estos riesgos en manos profesionales, tanto para minimizarlos tomando las medidas adecuadas como para transferir parte del perjuicio económico provocado al mercado asegurador mediante una póliza específica de ciberriesgo que garantice que, en caso de producirse una incidencia o un ataque, contaremos con ayuda especializada e inmediata (los primeros momentos son cruciales para minimizar el riesgo) y las posibles pérdidas, daños propios ( a nuestros propios sistemas) o responsabilidades económicas, civiles o penales que tengamos que afrontar estarán adecuadamente cubiertas.

En nuestra próxima publicación hablaremos de las medidas de seguridad que deben tomarse en una pyme para minimizar en lo posible los ciberriesgos a los que se enfrenta.